26

octobre 2010

INSIA - Cryptologie : Cours N°2

Rédigé par Matthieu CERDA Aucun commentaire Mis à jour le 26/10/2010

Exemple : Patron de Rolex qui dine avec le Président des USA : "Je ne sais pas comment va le marché, mon marché c'est pas les montres c'est le luxe" => Aucune connaissance de son métier.

Exemple : Easy-Jet / Ryan Air / Air France => Les companies low cost sont les plus riches niveau flotte, mais Skype/la VoIP est en train de les achever => prix inférieur et objectif accompli.

L'engagement sur un système de chiffrement est très critique : cas de la CNAM qui s'est retrouvée sans aucun support pour ses cartes CP8 et qui n'a toujours pas pu changer en 10 ans.

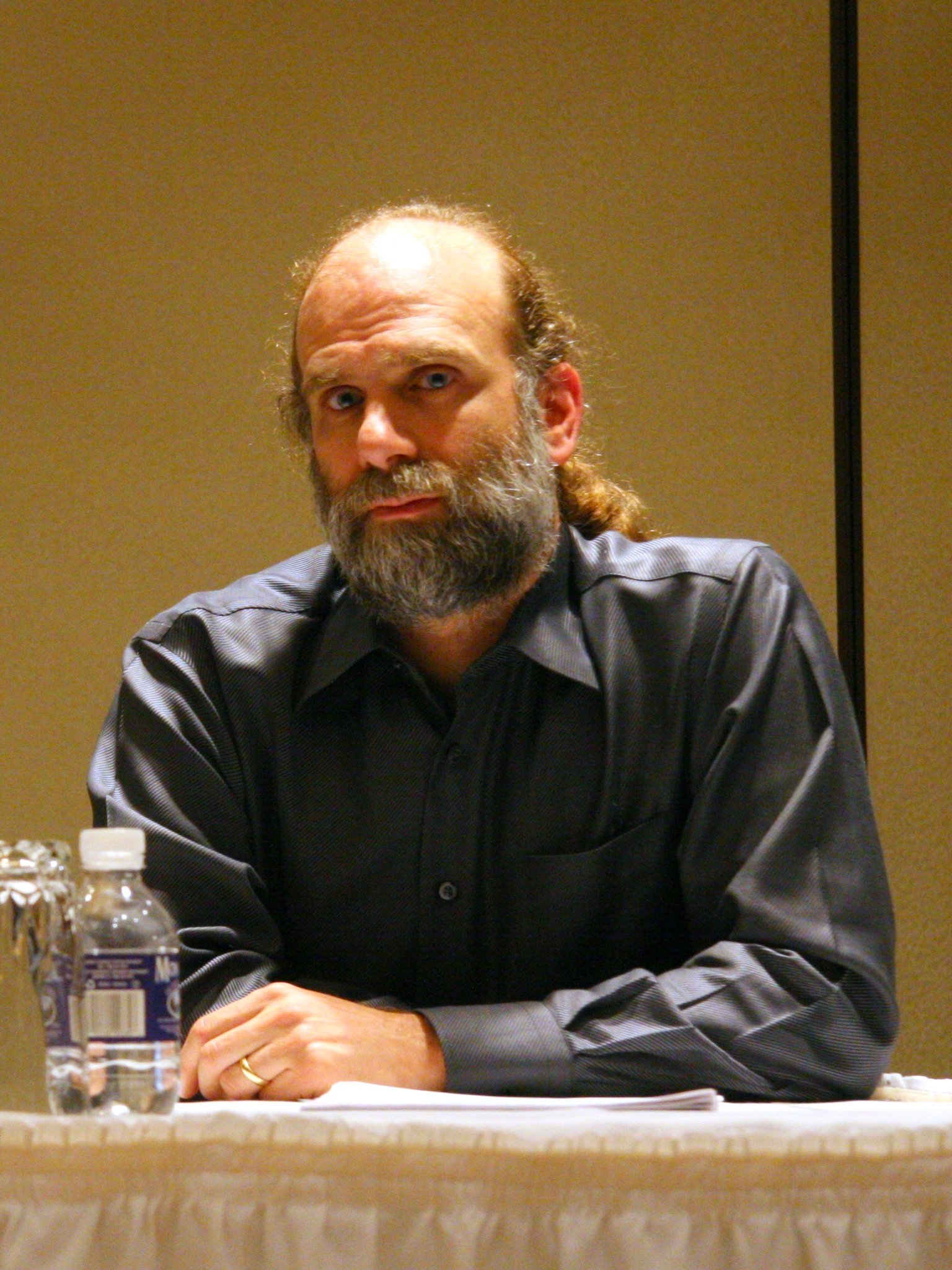

Il faut absolument se renseigner sur Bruce Schneier.

Cryptosystème : Système comportant des textes en clair, des clés de chiffrement et des algo, et des textes chiffrés. Il faut donc un admin compétent

[caption id="" align="alignright" width="379" caption="Bruce Schneier"]

[/caption]

[/caption](gardien) pour maintenir un système cohérent.

L'objectif dans ce cas est de certifier qu'un fichier n'a pas été altéré et qu'il

provient bien d'un signataire précis.

La crypto apporte donc de la CONFIANCE.

Notions de diffusion et de confusion.

Exemple de la clé RIB : De la confusion sans aucune diffusion.

On aborde le cas des modems : les chiffreurs comme Shannon ont voulu optimiser au maximum la transmission de données sur un médium de qualité médiocre.

< Petite vidéo très instructive sur la fabrication a la main d'un système basique de chiffrement : "The army lands at midnight" >

< Petite vidéo très instructive, deuxième partie, "One Time Pads", sur le chiffrement OTP ( ajouter deux textes de même longueur l'un a l'autre ) >

Types de chiffrements :

- Code de césar

- Permutations

- OTP (One Time Pad)

- DES / 3DES (Autrefois utilisés, aujourd'hui moisis car trop lourds et peu sécurisés)

- AES (Rijndael), n'est secure qu'a partir de 16 passes (rounds).

On étudie ensuite les tokens RSA SecurID, et leur système OTP. J'aborde le fait que l'on puisse "rétro-engineerer" l'algorithme, et le professeur aborde Cain&Abel ( de Massimiliano Montoro ).

Une vidéo sur les tokens OTP Toppan (2007) utilisant le e-Paper. La carte utilise un petit OTP affiché sur la carte sur le e-Paper, système n'utilisant aucune énergie une fois l'information affichée (affichage passif).

< Vidéo de l'EPSL (Ecole Polytechnique Supérieure de Lausanne) sur le "Projet Poséidon", qui présente les bases élémentaires de la sécurité informatique, et qui utilise tout un tas de techniques pour attirer l'attention de l'auditeur (jingles,blouse,exemples en 3 points,illustrations) >

Anecdote sur l'utilisation de postes sans mots de passe chez Canal +, un syndicaliste lit un mail en clair, le patron donne carte blanche a l'équipe pour résoudre le problème de la grève, négociation : on stoppe le plan social et on oublie le mail lu illégalement contre l'arrêt de la grève et on indique aux patron que le SI n'est pas sécurisé. A la fin les syndicats sont contents, les patrons aussi et un nouveau système a été acheté (bénefs).

La crise est donc résolue de la manière la plus diplomatique possible (si on arrive avec juste un dialogue technique, on se fait accueillir a coup de fusil par les financiers et les admins en place). On peut ensuite fait un audit et un appel d'offre, qui se solde par l'externalisation totale du SI et des admins chez quelqu'un d'autre et on peut donc mettre en place notre crypto sur un parc neuf avec un minimum d'interférence.

Il est important de développer une capacité d'audit interne, et toujours se couvrir (il faut faire des audits extérieurs). Néanmoins, si l'on est soi-même auditeur externe, il faut s'attendre a rencontrer de fortes oppositions de la part des responsables SI en place. Il convient donc de se couvrir (encore) au maximum et présenter ses arguments avec intelligence et discernement (car le responsable tentera souvent et par tous les moyens de nous mettre des bâtons dans les roues).

On notera qu'il est formellement interdit et illégal de provoquer soi même une situation d'urgence pour étayer son argumentation (toujours rester conforme a l'éthique).

Petite anecdote finale sur WikiLeaks (Systèmes de chiffrement et contournement des systèmes : Le problème est TOUJOURS entre la chaise et le clavier !).

Questions :

- On fait quoi cette année ? => On met les mains dans le cambouis, osef des maths et de l'algorithmique.

- Cain c'est bien => Euh oui mais c'est vraiment pas discret... Anecdote : un ancien collègue lance un petit Cain la ou il croit ne rien risquer et a crashé tout le réseau en redirigeant sur lui même la passerelle.

- Chez EADS (firme européenne), le patron de la sécurité est Jean-Louis Gergorin (pirate extrêmement reconnu).

Devoirs a faire : Ecrire un petit document sur Booz-Hallen-Hamilton sur ce que l'on pense d'eux.